Table of Contents

Developer Console é um console da Web para desenvolvedores gerenciarem seus aplicativos clientes.

Não é escrito explicitamente em nenhuma especificação, mas você deve fornecer aos desenvolvedores terceirizados (e a você mesmo) um console da Web para que eles gerenciem seus aplicativos clientes. Desenvolver tal ferramenta é uma tarefa demorada, mas você está livre da tarefa. A Authlete oferece o console do desenvolvedor e você pode permitir que seus desenvolvedores terceirizados o usem.

Para permitir que desenvolvedores de terceiros façam login no Console do desenvolvedor, é necessário implementar um endpoint de retorno de chamada de autenticação do desenvolvedor. Por outro lado, se você for o único desenvolvedor de seu serviço, não precisa implementar o ponto de extremidade. Leia “Callback de autenticação do desenvolvedor” para obter detalhes.

De qualquer forma, este documento descreve como usar o console do desenvolvedor.

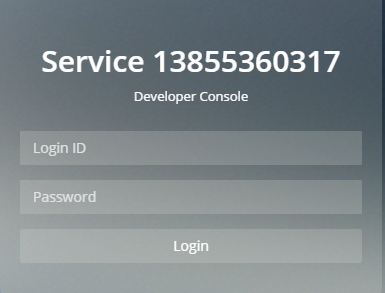

O console do desenvolvedor para um serviço é fornecido no URL abaixo.

https://cd.authlete.com/SERVICE_API_KEY/

O formulário de login aceita um par de ID e senha de um desenvolvedor. É diferente do ID e senha da sua conta Authlete.

O Authlete delega a autenticação do desenvolvedor ao seu endpoint de retorno de chamada de autenticação do desenvolvedor, portanto, nenhum desenvolvedor pode fazer login no Developer Console até que você implemente o endpoint para o serviço.

No entanto, como um comportamento especial, o formulário de login aceita o par de chave de API e segredo de API do serviço correspondente como se fosse um par válido de ID e senha de um desenvolvedor. Portanto, se você for a única pessoa que gerencia aplicativos cliente para o seu serviço, não precisa implementar um ponto de extremidade de retorno de chamada de autenticação do desenvolvedor.

De qualquer forma, você (o proprietário do serviço) pode fazer login no Console do desenvolvedor com a chave e o segredo da API do serviço sem implementar um endpoint de retorno de chamada de autenticação do desenvolvedor.

Somente quando você deseja permitir que outros desenvolvedores usem o console do desenvolvedor, é necessário implementar um retorno de chamada de autenticação do desenvolvedor. Leia “Callback de autenticação do desenvolvedor” para obter detalhes.

Para listar os aplicativos cliente, siga um destes procedimentos.

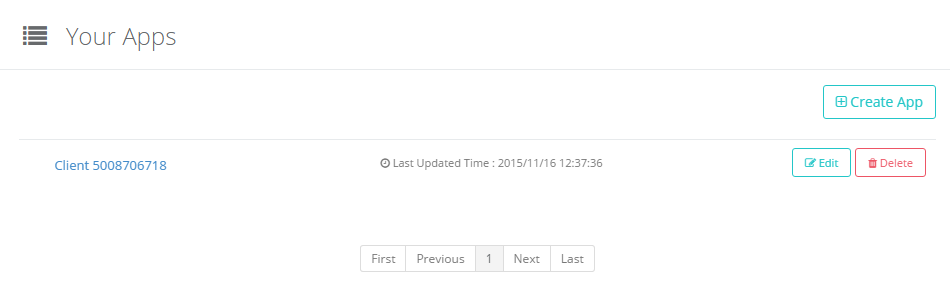

https://cd.authlete.com/service-api-key/clients/listLogo após o registro, seu primeiro serviço tem um aplicativo cliente, portanto, se você fizer login no Developer Console com a chave de API e o segredo de API do serviço, a lista aparecerá como a seguir.

Ao clicar no nome do cliente, você pode exibir a página Detalhes do aplicativo do aplicativo cliente. Na figura, “Cliente 5008706718” é o nome do cliente.

O botão “Editar” à direita é um botão para iniciar a edição dos parâmetros de configuração do aplicativo cliente. Veja “Edit App” para detalhes.

O botão “Excluir” é um botão para excluir o aplicativo cliente. Veja “Delete App” para detalhes.

É muito fácil criar um novo aplicativo cliente usando o console do desenvolvedor. Para começar a criar um novo aplicativo cliente, siga um destes procedimentos.

https://cd.authlete.com/service-api-key/clients/newComo o número de parâmetros de configuração de um aplicativo cliente não é pequeno, eles são categorizados. Na página Criar aplicativo, existem guias para cada categoria.

Altere os valores dos parâmetros de configuração como desejar ou deixe todos eles intactos para usar seus valores padrão. Consulte Edit App para obter detalhes sobre os parâmetros de configuração.

Após a edição, clique no botão “Criar” na parte inferior da página Criar aplicativo para criar um novo serviço.

Isso é tudo.

Para começar a editar os parâmetros de configuração de um aplicativo cliente, siga um destes procedimentos.

https://cd.authlete.com/service-api-key/clients/client-id/editComo o número de parâmetros de configuração de um aplicativo cliente não é pequeno, eles são categorizados. Na página Editar aplicativo, existem guias para as categorias.

| Categoria | Descrição |

|---|---|

| Basic | Informações básicas, como nome do cliente, ID do cliente e segredo do cliente. |

| Authorization | Configurações da autorização, como URIs de redirecionamento. |

| ID Token | Configurações sobre a token de ID, como algoritmo de assinatura. |

| JWK Set | Configurações relacionadas ao JSON Web Key Set (RFC 7517). |

| OIDC Endpoint | Configurações relacionadas a OpenID Connect, como informações do usuário. |

| Document | URLs de documentos do aplicativo cliente. |

| Setting Item | Descrição |

|---|---|

| Client Name | O nome deste aplicativo cliente. 100 caracteres no máximo. Esta propriedade corresponde a client_name em OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata. |

| Description | A descrição deste aplicativo cliente. 200 caracteres no máximo. |

| Client ID | O Client ID atribuído pelo servidor de autorização a este aplicativo cliente. Isso corresponde a client_id em RFC 6749. |

| Client Secret | O segredo do cliente emitido pela implementação do servidor de autorização para este aplicativo cliente. Um valor aleatório de 512 bits codificado por base64url (86 caracteres). Esta propriedade corresponde a client_secret em [RFC 6749] 6749. Observe que o servidor de autorização emite um segredo do cliente até mesmo para um aplicativo cliente público, mas o aplicativo cliente não deve usar o segredo do cliente, a menos que altere seu tipo de cliente para confidencial. Ou seja, um aplicativo cliente público deve se comportar como se não tivesse emitido um segredo de cliente. Para ser específico, uma solicitação de token de um cliente público do servidor de autorização não deve vir junto com um segredo do cliente, embora [RFC 6749, 3.2.1. Autenticação de cliente] 6749_321 diz o seguinte: Clientes confidenciais ou outros clientes emitidos credenciais de cliente DEVEM ser autenticados com o servidor de autorização conforme descrito na Seção 2.3 ao fazer solicitações para o ponto de extremidade de token. |

| Client Type | O tipo de cliente deste aplicativo cliente. Tanto CONFIDENTIAL ou PUBLIC. Consulte [RFC 6749, 2.1. Tipos de cliente][6749_21] para detalhes. |

| Application Type | O tipo de aplicativo deste aplicativo cliente. WEB,NATIVE ou não especificado. O valor desta propriedade afeta as etapas de validação para um URI de redirecionamento. Consulte a ajuda de URIs de redirecionamento para obter detalhes. Esta propriedade corresponde a application_type em OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata. |

| Logo URI | O URL que aponta para a imagem do logotipo deste aplicativo cliente. O URL deve consistir em caracteres ASCII imprimíveis apenas e seu comprimento não deve exceder 200. Esta propriedade corresponde a logo_uri em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Contacts | Endereços de e-mail das pessoas responsáveis por este aplicativo cliente. Cada endereço de e-mail deve conter apenas caracteres ASCII imprimíveis e seu comprimento não deve exceder 100. O número máximo de endereços de e-mail é 255. Esta propriedade corresponde a contatos em OpenID Connect Dynamic Client Registration 1.0, 2 . Metadados do cliente. |

| Item de configuração | Descrição |

|---|---|

| Grant Types | Selecione os tipos de concessão que este aplicativo cliente declara que se restringirá ao uso. Esta propriedade corresponde a grant_types em OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata. AUTHORIZATION_CODE é um fluxo para obter um código de autorização emitido no endpoint de autorização e trocá-lo por um token de acesso no endpoint de token. IMPLICIT é um fluxo para obter um token de acesso emitido diretamente no endpoint de autorização. PASSWORD é um fluxo para obter um token de acesso emitido, apresentando as credenciais de um usuário (ID e senha) no terminal do token. Em casos normais, esse fluxo é usado apenas quando outros fluxos não podem ser usados por alguns motivos. CLIENT_CREDENTIALS é um fluxo para obter um token de acesso emitido, apresentando as credenciais de um aplicativo cliente (chave de API e segredo de API) no terminal do token. Os tokens de acesso emitidos por este fluxo não estão associados a nenhum usuário. REFRESH_TOKEN é um fluxo para trocar um token de atualização por um token de acesso no terminal do token. |

| Response Types | Selecione os tipos de resposta que este aplicativo cliente declara que se restringirá ao uso. Esta propriedade corresponde a response_types em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. Em [RFC 6749] 6749 (OAuth 2.0), o que pode ser emitido em um momento no endpoint de autorização é um código de autorização ou um token de acesso, mas a especificação adicional de [OAuth 2.0 Multiple Response Práticas de codificação de tipo] mrtep habilitou a emissão de qualquer combinação de um código de autorização, um token de acesso e um [token de ID] idtoken. Além disso, uma opção de não emitir nada ( NONE) foi criada. Selecione se deseja suportar ou não para cada combinação. NONE, CODE, TOKEN e ID_TOKEN significam que none, code, token e id_token podem ser especificado independentemente como um valor para o parâmetro response_type de uma solicitação de autorização, respectivamente. CODE_TOKEN significa que a combinação de token de código pode ser especificada como um valor para o parâmetro response_type. Da mesma forma, CODE_ID_TOKEN é para a combinação de code id_token, ID_TOKEN_TOKEN para id_token token e CODE_ID_TOKEN_TOKEN para code id_token token. |

| Redirect URIs | Redirecione URIs que este aplicativo cliente usa para receber uma resposta do terminal de autorização. Os requisitos para um URI de redirecionamento são os seguintes. ** Requisitos de RFC 6749 ** (De RFC 6749, 3.1.2. Ponto de extremidade de redirecionamento):

** Requisitos do OpenID Connect ** (De [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm, application_type):

** Requisitos pela implementação do servidor **:

Observe que a implementação do servidor de autorização para este aplicativo cliente permite o tipo de aplicativo a ser não especificado. Em outras palavras, os aplicativos cliente não precisam escolher web ou nativo como tipo de aplicativo. Se o tipo de aplicativo não for especificado, os requisitos do OpenID Connect não serão verificados pelo servidor de autorização. Uma solicitação de autorização de um aplicativo cliente que não registrou nenhum URI de redirecionamento falha, a menos que todas as condições a seguir sejam satisfeitas.

O RFC 6749 permite a correspondência parcial do URI de redirecionamento sob algumas condições (consulte [RFC 6749, 3.1.2.2. Requisitos de registro] 6749_3122 para obter detalhes), mas o OpenID Connect requer uma correspondência exata. |

| Client Authentication Method | O método de autenticação do cliente que este aplicativo cliente declara que usa no ponto de extremidade do token. Esta propriedade corresponde a token_endpoint_auth_method em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. NENHUM corresponde a nenhum descrito em [OpenID Connect Core 1.0, 9. Autenticação do cliente] core_ca. Selecionar isso implica que este aplicativo cliente não autentica no terminal de token. CLIENT_SECRET_BASIC corresponde a client_secret_basic descrito em [OpenID Connect Core 1.0, 9. Autenticação do cliente] core_ca. Este é o método baseado em autenticação básica descrito em [RFC 6749, 2.3. Autenticação do cliente] 6749_23. Os servidores de autorização devem suportar este método de autenticação de cliente. CLIENT_SECRET_POST corresponde a client_secret_post descrito em [OpenID Connect Core 1.0, 9. Autenticação de cliente] core_ca. Nesse método, as credenciais do cliente são incorporadas ao corpo da solicitação, conforme descrito em [RFC 6749, 2.3. Autenticação de cliente] 6749_23. CLIENT_SECRET_JWT corresponde a client_secret_jwt descrito em [OpenID Connect Core 1.0, 9. Autenticação de cliente] core_ca. PRIVATE_KEY_JWT corresponde a private_key_jwt descrito em [OpenID Connect Core 1.0, 9. Autenticação do cliente] core_ca. |

| Assertion Signature Algorithm | O valor do parâmetro de cabeçalho alg do JWS ([RFC 7515] 7515) que é usado para autenticação do cliente no terminal do token. Se nenhum dos algoritmos for selecionado, significa que esta aplicação do cliente pode assinar usando qualquer algoritmo que seja compatível com o servidor de autorização. Por outro lado, se um algoritmo for selecionado, este aplicativo cliente deve usar o algoritmo. Esta propriedade é usada apenas para as duas autenticações de cliente baseadas em JWT, a saber, PRIVATE_KEY_JWT e CLIENT_SECRET_JWT. < br> Esta propriedade corresponde a token_endpoint_auth_signing_alg em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Request Object Signature Algorithm | O valor do parâmetro de cabeçalho alg do JWS ([RFC 7515] 7515) que este aplicativo cliente usa para assinar um [objeto de solicitação] reqobj. Se nenhum dos algoritmos for selecionado, ele significa que este aplicativo cliente pode usar qualquer algoritmo compatível com o servidor de autorização. Por outro lado, se um algoritmo for selecionado, os objetos de solicitação enviados deste aplicativo cliente devem ser assinados usando o algoritmo. Objetos de solicitação assinados por outros algoritmos são rejeitados. Note que NENHUM é diferente de ’nada é selecionado’. Se um algoritmo de assinatura assimétrica for selecionado, este aplicativo cliente deve disponibilizar seu Conjunto JWK ([RFC 7517] 7517) que contém um público chave para o servidor de autorização para verificar a assinatura do objeto de solicitação. O URL do conjunto JWK deve ser definido como o valor de ‘URI do conjunto de chaves da Web JSON’. Esta propriedade corresponde a request_object_signing_alg em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Request Object Encryption Algorithm | O valor do parâmetro de cabeçalho alg de JWE ([RFC 7516] 7516) que este aplicativo cliente usa para criptografar um [objeto de solicitação] reqobj. Se um algoritmo para Algoritmo de Codificação de Criptografia abaixo deste for selecionado, um algoritmo para esta propriedade deve ser selecionado. Independentemente de se um algoritmo para esta propriedade é selecionado ou não, este aplicativo cliente pode ou não criptografar um objeto de solicitação. Além disso, este aplicativo cliente pode usar outros algoritmos de criptografia suportados. Esta propriedade corresponde a request_object_encryption_alg em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Request Object Encryption Encoding Algorithm | O valor do parâmetro de cabeçalho enc de JWE ([RFC 7516] 7516) que este aplicativo cliente usa para criptografar um [objeto de solicitação] reqobj. Se um algoritmo for selecionado para Algoritmo de criptografia acima disso, o valor padrão desta propriedade é A128CBC_HS256. Esta propriedade corresponde a request_object_encryption_enc em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Request URIs | URLs, cada um dos quais aponta para um [objeto de solicitação] reqobj. Cada URL deve consistir em caracteres ASCII imprimíveis apenas e seu comprimento não deve exceder 200. A implementação do servidor de autorização para este aplicativo cliente requer que os URLs usados como valores para o parâmetro request_uri request sejam pré-registrados. Os URLs listados aqui são considerados pré-registrados. Consulte [OpenID Connect Core 1.0, 6.2. Passando um objeto de solicitação por referência] core_rup para obter detalhes. |

| Maximum Authentication Age | A idade de autenticação máxima padrão em segundos. Este valor é usado quando um pedido de autorização deste aplicativo clienteion não tem o parâmetro de solicitação max_age. Esta propriedade corresponde a default_max_age em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Default ACRs | Os ACRs (referências de classe de contexto de autenticação) padrão. Este valor é usado quando uma solicitação de autorização deste aplicativo cliente não tem o parâmetro de solicitação acr_values nem acr reclamação no parâmetro de solicitação afirmações. Cada elemento deve consistir apenas em caracteres ASCII imprimíveis e seu comprimento deve não exceda 200. |

| Item de configuração | Descrição |

|---|---|

| Signature Algorithm | O valor do parâmetro de cabeçalho alg do JWS ([RFC 7515] 7515) que este aplicativo cliente requer que o servidor de autorização use para assinar um [token de ID] idtoken. O valor padrão é RS256. NENHUM pode ser especificado, mas, nesse caso, este aplicativo cliente não pode obter um token de ID do servidor de autorização. Ou seja, uma solicitação de autorização solicitando um token de ID falha. Esta propriedade corresponde a id_token_signed_response_alg em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Encryption Algorithm | O valor do parâmetro de cabeçalho alg de JWE ([RFC 7516] 7516) que este aplicativo cliente requer que o servidor de autorização use para criptografar um [token de ID] idtoken. Se nenhum algoritmo for selecionado, significa que os tokens de ID não são criptografados. Quando um algoritmo é selecionado para Algoritmo de codificação de criptografia abaixo disso, um algoritmo para esta propriedade deve ser selecionado. Se o valor desta propriedade indica um algoritmo de criptografia assimétrica, este aplicativo cliente deve disponibilizar seu Conjunto JWK (RFC 7517) no URL apontado pelo URI do Conjunto JWK (consulte a guia ‘Conjunto JWK’). O Conjunto JWK deve conter uma chave pública para o servidor de autorização usar para criptografar tokens de ID. Esta propriedade corresponde a id_token_encrypted_response_alg em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Encryption Encoding Algorithm | O valor do parâmetro de cabeçalho enc de JWE ([RFC 7516] 7516) que este aplicativo cliente requer que o servidor de autorização use para criptografar um token de ID. Se um algoritmo for selecionado para Algoritmo de criptografia acima disso, o valor padrão desta propriedade é A128CBC_HS256. Esta propriedade corresponde a id_token_encrypted_response_enc em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Authentication Time Required | Selecione SIM se este aplicativo cliente sempre exigir que a declaração auth_time esteja em tokens de ID. Esta propriedade corresponde a require_auth_time em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Subject Type | O tipo de assunto que este aplicativo cliente solicita. Consulte [OpenID Connect Core 1.0, 8. Subjct Identifier Types] core_sit para obter detalhes. Esta propriedade corresponde a subject_type em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. Observe que, no entanto, a implementação do servidor de autorização para este aplicativo cliente não suporta PAIRWISE, então ele se comporta da mesma maneira que PUBLIC mesmo se PAIRWISE estiver definido para este ppropriedade. |

| Sector Identifier | O identificador do setor, que é um URL começando com https. O URL deve consistir apenas em caracteres ASCII imprimíveis e seu comprimento não deve exceder 200. Este URL é usado pelo servidor de autorização para calcular valores de assunto em pares. Consulte [OpenID Connect Core 1.0, 8.1. Algoritmo do identificador pareado] core_pia para obter detalhes. Esta propriedade corresponde a sector_identifier_uri em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. Observe que, no entanto, a implementação do servidor de autorização para este aplicativo cliente não suporta valores de assunto em pares, portanto, não se refere ao valor desta propriedade. |

| Item de configuração | Descrição |

|---|---|

| JWK Set URI | A URL que aponta para o conjunto JWK (conjunto de chaves da Web JSON) deste aplicativo cliente. O URL deve consistir em caracteres ASCII imprimíveis e seu comprimento não deve exceder 200. O conteúdo do recurso apontado pelo URL deve ser JSON, que está em conformidade com o formato descrito em [RFC 7517, 5. JWK Set Format] 7517_5 . Obviamente, o Conjunto JWK não deve incluir chaves privadas deste aplicativo cliente. Se este aplicativo cliente solicitar criptografia para tokens de ID (dos endpoints de autorização / token / userinfo) e / ou assinar / criptografar objetos de solicitação, ele deve disponibilizar seu Conjunto JWK contendo chaves públicas para descriptografia e / ou verificação . O valor dessa propriedade é a URL na qual o Conjunto JWK está disponível. O servidor de autorização busca o conjunto JWK na URL. [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm diz que jwks (JWK Set Content) não deve ser usado quando o cliente pode usar jwks_uri (JWK Set URI), mas o servidor de autorização para este aplicativo cliente permite que ambas as propriedades sejam registradas ao mesmo tempo e simplesmente não usa jwks quando jwks_uri é registered. Esta propriedade corresponde a jwks_uri em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| JWK Set Content | O conteúdo do JWK Set (JSON Web Key Set) deste aplicativo cliente. O formato é descrito em [RFC 7517, 5. JWK Set Format] 7517_5. Obviamente, o Conjunto JWK não deve incluir chaves privadas deste aplicativo cliente. [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm diz que jwks (JWK Set Content) não deve ser usado quando o cliente pode usar jwks_uri (JWK Set URI), mas o servidor de autorização para este aplicativo cliente permite que ambas as propriedades sejam registradas ao mesmo tempo e apenas não usa jwks quando jwks_uri é registrado. Esta propriedade corresponde a jwks em [OpenID Connect Dynamic Client Registro 1.0, 2. Metadados do cliente] reg_cm. |

| Item de configuração | Descrição |

|---|---|

| User Info Endpoint Signature Algorithm | O valor do parâmetro de cabeçalho alg do JWS ([RFC 7515] 7515) que este aplicativo cliente requer que o servidor de autorização use para assinar o JWT ([RFC 7519] 7519) retornado do [endpoint de informações do usuário] core_ui. Quando nenhum algoritmo é selecionado, os dados do terminal de informações do usuário não são assinados. Se Signature Algorithm e Encryption Algorithm não forem especificados, o formato da resposta do terminal de informações do usuário é um JSON simples (não JWT). Observe que ’não especificado’ e ‘NENHUM têm significados diferentes para esta propriedade. <br> <br> Esta propriedade corresponde auserinfo_signed_response_alg` em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| User Info Endpoint Encryption Algorithm | O valor do parâmetro de cabeçalho alg de JWE ([RFC 7516] 7516) que este clA aplicação ient requer que o servidor de autorização use para criptografar o JWT ([RFC 7519] 7519) retornado do [endpoint de informações do usuário] core_ui. Quando nenhum algoritmo é selecionado, os dados do endpoint de informações do usuário não são criptografados. Se um algoritmo for selecionado para Algoritmo de codificação de criptografia abaixo disso, um algoritmo para esta propriedade deve ser selecionado. Se o valor desta propriedade indica um algoritmo de criptografia assimétrica, este aplicativo cliente deve disponibilizar seu Conjunto JWK (RFC 7517) na URL apontada por JWK Set URI (consulte a guia ‘Conjunto JWK’). O Conjunto JWK deve conter uma chave pública para o servidor de autorização usar para criptografar dados do terminal de informações do usuário. Se Signature Algorithm e Encryption Algorithm não forem especificados, o formato da resposta do terminal de informações do usuário é um JSON simples (não JWT). Esta propriedade corresponde a userinfo_encrypted_response_alg em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| User Info Endpoint Encryption Encoding Algorithm | O valor do parâmetro de cabeçalho enc de JWE ([RFC 7516] 7516) que este aplicativo cliente requer que o servidor de autorização use para criptografar o JWT ([RFC 7519] 7519) retornado do [endpoint de informações do usuário] core_ui Quando um algoritmo é selecionado para Algoritmo de criptografia, o valor padrão desta propriedade é A128CBC_HS256. Esta propriedade corresponde a userinfo_encrypted_response_enc em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Login Endpoint URI | A URL que um programa de terceiros pode usar para iniciar um login por este aplicativo cliente. O URL deve começar com https e consistir apenas em caracteres ASCII. Seu comprimento não deve exceder 200. Esta propriedade corresponde a iniciar_login_uri em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Item de configuração | Descrição |

|---|---|

| Terms of Service URI | O URL que aponta para a página Termos de serviço. O URL deve consistir em caracteres ASCII imprimíveis apenas e seu comprimento não deve exceder 200. Esta propriedade corresponde a tos_uri em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Client Data Policy URI | O URL que aponta para a página que descreve a política de como os dados de perfil dos usuários finais são usados. O URL deve consistir em caracteres ASCII imprimíveis apenas e seu comprimento não deve exceder 200. Esta propriedade corresponde a policy_uri em [OpenID Connect Dynamic Client Registration 1.0, 2. Client Metadata] reg_cm. |

| Home Page URI | O URL que aponta para a página inicial deste aplicativo cliente. O URL deve consistir em caracteres ASCII imprimíveis apenas e seu comprimento não deve exceder 200. Esta propriedade corresponde a client_uri em OpenID Connect Dynamic Client Registration 1.0,2. Metadados do cliente. |

Após editar os parâmetros de configuração, clique no botão “Atualizar” na parte inferior da página Editar aplicativo para aplicar as alterações.

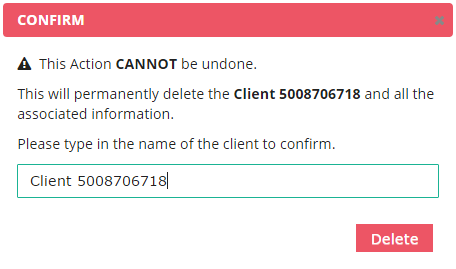

Para excluir um aplicativo cliente, clique no botão “Excluir” na página Seus aplicativos ou na página Detalhes do aplicativo.

Uma caixa de diálogo de confirmação é exibida. Inicialmente, o botão “Excluir” da caixa de diálogo está desativado. Insira o nome do aplicativo cliente no campo de texto da caixa de diálogo e o botão “Excluir” será habilitado.

Clique no botão “Excluir” na caixa de diálogo e o aplicativo cliente será excluído.